Në 2021, mashtrimet në kriptomonedha ishin një vektor sulmi në rritje duke mashtruar viktimat të investojnë në kripto. Sipas CNBC, më shumë se 1 miliardë dollarë janë humbur në mashtrime kripto në 2021, dhe skemat më të zakonshme të mashtrimit ishin investimet e rreme dhe romancat.

Që atëherë, 2022 ka treguar se mashtruesit po bëhen më kreativë.

Në këtë artikull elaborojmë disa prej skemave më të zakonshme të mashtrimit të 2022:

- Mashtrimet me lidhje phishing

Phishing është një teknikë shumë popullore përdorur nga mashtruesit në Web 2. Kjo sepse mashtruesit mund të krijojnë uebsajte të dëmshme të cilat dërgojnë lidhje në masë tek viktimat. Në këtë artikull do të përqendrohemi më tepër në dy mënyrat më të zakonshme sesi mashtruesit tentojnë tu vjedhin çelësat tuaja privatë.

Në Web 3, mashtruesit zakonisht dërgojnë lidhjet e tyre phishing përmes mediumeve të tjera ku gjendet komuniteti Web 3 si Discord, Twitter, Telegram dhe On-Chain.

Uebsajtet phishing duken identikë me uebsajtet e vërteta por kanë URL të ndryshme. Ato zakonisht flasin për fushata dhuruese apo evente NFT, dhe në çdo situatë synojnë të emocionojnë përdoruesit dhe të mos mendojnë. Mashtruesit përfitojnë nga avantazhet e paqartësisë emocionale të përdoruesit.

Ata i kërkojnë drejtpërdrejtë përdoruesit të dërgojnë çelësin privat. Mënyrat e kontaktit janë kryesisht përmes medias sociale dhe paraqiten si kujdesi ndaj klientit për shërbimet e portofolave, apo si kujdesi i klientit të bursës për të vjedhur çelësat privatë të përdoruesve menjëherë.

Një tjetër mënyrë sesi mashtruesit veprojnë është përmes krijimit të shtojcave të cilat duken të ngjashme me shtojcat e vërteta si ajo e Metamask. Duke imituar aplikacionet e vërteta, përdoruesit zakonisht ofrojnë çelësat e tyre privatë për mashtruesit.

Një taktikë interesante është ajo ku mashtruesit përpiqen të mashtrojnë përdoruesit duke i bërë të besojnë se një problem ekzistues sigurie në aplikacionet e shërbimeve që ata përdorin mund ti vërë në rrezik dhe duhet të përditësojnë menjëherë. Konkretisht një mashtrues përpiqej të bindte përdoruesit të mendojnë se versioni aktual i Metamask ka një problem sigurie dhe përdoruesit të kalojnë në versionin e ri.

Mashtruesi pretendonte në mesazhet e dërguara se përditësimi i ri nuk është aktiv ende dhe duhet të bëhet manualisht. Më pas ai jep udhëzime të cilat bëjnë që përdoruesi të ofrojë fjalëkalimin e tij të Metamask dhe që ekspozon çelësin e tij privat tek mashtruesi.

Në këtë skenar, përdoruesit gjithnjë duhet të presin për konfirmimin zyrtar të kompanisë siç është Metamask në këtë rast dhe të përditësojnë aplikacionin vetëm nga burimet zyrtare.

- Ice-Phishing

Është një taktikë ku përdoruesi mashtrohet duke aprovuar një transaksion që i jep hakerëve kontroll mbi tokenët e tij pa pasur nevojë për çelësat privatë. Është një zgjerim i teknikës phishing.

Kur një përdorues po shfrytëzon një aplikacion DeFi dhe ndërvepron me standardet kryesore të tokenëve, metoda e aprovimit shfaqet në dritaren e tyre të Metamask. Është një kërkesë për përdoruesin që ti delegojë autoritet një palë të tretë e cila mund të veprojë në emër të tij me ato tokenë. Më pas përdoruesi mund të kryejë operacione të tjera siç është zëvendësimi.

Sulmuesit do të drejtojnë përdoruesit tek uebsajti phishing dhe ti nxisin ata të nënshkruajnë transaksione që nuk i kanë kërkuar. Përshembull, kontrata e ndërvepruar mund të mos jetë fare kontratë, por adresa e hakerit. Sapo aprovimi i transaksionit të jetë marrë, hakeri ka autoritetin për të transferuar fondet e viktimave jashtë portofolëve të tyre.

Zakonisht një uebsajt mashtrimi ka një algoritëm që skanon portofolët e viktimave për të identifikuar asetet më me vlerë si NFT-të apo kriptomonedha si bitcoin dhe ethereum. Më pas uebsajti do të shfaqë dritaren e Metamask për ti kërkuar përdoruesit të nënshkruar një transaksion tjetër edhe pse mund ta kenë bërë njëherë.

Një mënyrë për të parandaluar këto teknika është duke qëndruar larg nënshkrimit të transaksioneve eth_sign të cilat duken në këtë formë:

Metoda eth_sign është një metodë e hapur që lejon nënshkrimin e hash arbitrare që do të thotë se mund të përdoret për nënshkrimin e transaksioneve të paqarta duke e bërë phishing një rrezik potencial.

Një hash arbitrar do të thotë se të dyshuarit e zakonshëm të aprovimit për të gjitha metodat, nuk janë metodat e vetme të mundshme dhe mashtruesit mund tu detyrojnë të nënshkruani transaksione si transferimi nativ i tokenëve ose i një thirrjeje kontrate.

Esencialisht të ketë kontroll të plotë të llogarinë tuaj edhe pa çelësin privat.

Edhe pse Metamask do të tregojë një paralajmërim gjatë nënshkrimit të kërkesave eth_sign, kombinuar me teknika të tjera phishing mund të rezultojë fatale për përdoruesit pa eksperiencë në kurthe të tilla.

- Event Spoofing dhe NFT Sleep Minting

Event Spoofing është një teknikë ku mashtruesit mund të transferojnë tokenë BEP20 tek përdoruesit dhe tu kërkojnë përdoruesve të ndërveprojnë me të. Edhe pse mashtruesi është ai që po transferon tokenët, nga shfletuesit e blockchain si BscScan, do të tregojë burimin e fondeve sikur kanë ardhur nga një portofol i jashtëm i nxehtë në Binance.

Kështu përdoruesit janë më të prirur të ndërveprojnë me tokenë të tillë falas të cilat mund të çojnë përdoruesit në uebsajte phishing duke vendosur një lidhje në emrin e tokenit ose kodit të tij. Është gjithashtu një zgjerim i teknikave phishing.

Kjo metodë përfiton nga mënyra sesi eksploruesit e blockchain tregojnë event. Përshembull ky imazh nga BscScan tregon CHI që po dërgohen nga një adresë Null në një adresë 0x7aa3.

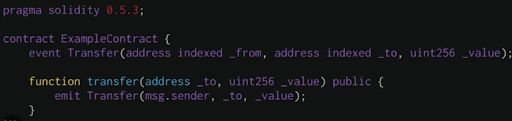

Nga perspektiva e kodit do të thotë se kemi të bëjmë me një transferim:

- msg.sender -> Null address (_from)

- _to -> 0x7aa3

- _value -> 294

Megjithatë eksploruesit e blockchain përdoren në mënyrë të verbuar parametrat për të emëtuar event. Nëse adresa dërguese ndryshohet në një adresë tjetër, BscScan do të tregojnë se CHI po dërgohet nga adresa e dytë. Kjo nuk është medoemos një problem sigurie me eksploruesit e blockchain, por më tepër një fleksibilitet për të ndryshuar parametrat duke qenë se BscScan nuk mund të dijë se cilat parametra janë të saktë. Kështu hakerët e përdorin këtë sistem në avantazhin e tyre.

NFT Sleep Minting

Krahas përgjimit BEP20, hakerët mund të bëhen më kreativë për mënyrën sesi ato ekzekutojnë mashtrimet e tyre. NFT Sleep Minting është kur një haker krijon NFT direkt nga portofoli i një krijuesi të famshëm.

Megjithatë kodi NFT-së së krijuar ka një backdoor ku mashtruesi mund të rimarrë NFT-në nën kontroll. Kjo krijon paraqitjen se një krijues i famshëm ka krijuar në mënyrë autentike një NFT, dhe më pas e dërgon NFT-në tek mashtruesi. Bazuar në këtë zinxhir, mashtruesi mund të pretendojnë se NFT-ja i përket atij dhe është krijuar nga një famshëm e ta shesë për një vlerë të lartë duke manipuluar vlerën e vërtetë në process.

Natyra mashtruese e kësaj teknike vjen nga fakti se ju mund të emetoni çdo pjesë informacion në një regjistër eventesh. Dikush mendon se nëse një përdorues dërgon një transaksion për transferimin e një NFT-je, më pas adresa juaj duhet të jetë në regjistrin e Event me fushën “nga.” Por nuk funksionon kështu kur një mashtrues rimerr kontrollin e një NFT-je krijuar nga një krijues i famshëm. Një mashtrues në mënyrë artificiale vendos adresën e krijuesit të famshëm në listën e venteve me fushën “nga” duke krijuar një iluzion.

- Skemat Ponzi

Në këto mashtrime, zakonisht nuk ekziston një strategji e qartë për të fituar. Esencialisht e gjithë skema përdor paratë e investitorëve të rinj për të paguar investitorët e vjetër. Në momentin që nuk ka më para të reja që mbështetin skemën, i gjithë sistemi bie.

Janë disa indikatorë që na tregojnë se kemi të bëjmë me një skemë Ponzi:

Së pari, këto projekt marrin tarifa në formë takse, dhe këto tarifa i mbajnë përdoruesit më gjatë në ekosistem

Duke qenë se çdo depozitë ka një farë tarife, do të thotë se përdoruesi duhet të qëndrojë për kohë më të gjata për të nxjerrë paratë e tij. Këto tarifa përdoren për të paguar dividentët e përdoruesve të tjerë.

Së dyti, nuk ka një mënyrë për të tërhequr paratë e investuara në fillim

Sapo përdoruesi depoziton paratë në tokenët e parë, nuk ka një mënyrë për të që të tërheqë këtë shumë fillestar të investuar. E vetmja mënyrë për të fituar paratë e investuara është në formë dividentësh.

Së treti, përdoret sistemi i referimit

Projekti inkurajon pjesëmarrësit të promovojnë në mënyrë aktive përdorues të tjerë përmes përfitimeve që marrin si referues. Ai që referon shumë fiton shpërblime për sa kohë i riu kryen disa veprime.

Gjithashtu që një përdorus të fillojë të marrëveshje në protokoll, duhet të ketë një adresë. Kjo krijon një sistem ku secila adresë është e lidhur me tjetrën, e ngjashme me një skemë piramidale. Ka bonuese të shtuara për ata që kanë më shumë se 5 adresa të lidhura me adresat e tyre.

Një sjellje e zakonshme që dikush do të shohë është një rritje e madhe e fondeve të kyçura në kontratë në fillim, zakonisht nxitur nga boomi fillestar përmes marketingut nga ekipi ose fondet e pompuara nga vetë ekipi për të gjeneruar aktivitet. Sapo bilanci i kontratës të ketë arritur një pikë kthese, kjo do të thotë se nuk do të vijnë fonde të reja. Kjo ngadalë do të rezultojë në shpërbërjen e skemës dhe investitorët e rinj në panik përpiqen për të tërhequr sa më shumë dividentë.

Në fund të ditës, ata që grumbullojnë tarifat – “taksat” – do të jenë përfituesit më të mëdhenj të skemës Ponzi.

- CHI Gas token farming

Është një iniciativë e projektit 1inch, ku Chi Gastoken është një token BEP20 që do të thotë se përdoret në bursën 1inch për të paguar kostot e transaksioneve. Chi është e lidhur në çmimin e rrjetit të gazit. Kur çmimi gazit është i ulët, edhe i Chi, dhe anasjellta.

Mënyra sesi mashtruesit përfitojnë nga ky sistem është interesante. Fillimisht ata do të lëshojnë disa tokenë BEP20. Kur përdoruesi aprovon PancakeSwap për të shitur tokenët, në metodën approve() të këtyre tokenëve, do të vendos një kod i një sasi të madhe të limitit të gazit(mbi 90%) të përdoruesve për të krijuar Chi Gastoken të cilat përdoren për subvencionimin e tarifave të gati, Chi Gastkon të krijuara janë fitimi i mashtruesve.

Është e rekomanduar që ti kushtoni vëmendje gjendjes së gazit të konsumuar në transaksionet e aprovimit përpara se të thirrin metodën approve().

- MEV Scams/Scam Event

Crypto Jargon

Mashtruesit do të përdorin zhargon kripto si “MEV (Maximal Extractable Value)”, “Arbitrage trading bot”, “Sniper bot”, “Front-run bot” duke premtuar mijëra dollarë të ardhura pasive në ditë për të nxitur përdoruesit të marrin pjesë. Zakonisht këto skema promovohen në Twitter, TikTok dhe eksploruesit e blockchain.

Zakonisht mashtruesit vendosin një video lidhje në postimet ku viktimat sillen në platforma video si YouTube apo Videmo.

Shembull:

Esencialisht, një video mashtruese do të udhëzojë përdoruesit të implementojnë kodin e tyre të dëmshëm duke përdorur Remix IDE, dhe kodin e dëmshëm e ofrojnë përmes URL pastebin në video përshkrim.

Me kodin tashmë të implementuar në zinxhir, një përdorues do të udhëzohet të përgatisë disa fonde për të performouar “front run or arbitrage.” Videoja mashtruese do ti kërkojë përdoruesit të përgatisë më shumë fonde që kur të performojë operacionin në fjalë, të mund të gjenerojë fitime. Sapo përdoruesi injekton fonde në kontratë dhe fillon procesin, në vend që të fitojë bazuar në atë çfarë mashtruesi sugjeron, fondet do të transferohen tek mashtruesi.

Një tjetër mënyrë për mashtruesit është të ofrojnë një lidhje për CEX trading (Centralized Exchange) bot siç e vini re në imazhin mëposhtë.

Përdoruesve do tu kërkohet të shkarkojnë të skedar të dëmshëm dhe të ndjekin udhëzimet. Zakonisht përdoruesit që duan të tregtojnë në Binance Exchange, duhet të kenë një çelësi API. Kjo video mashtron përdoruesit duke përdorur botin e tyre të tregtimit dhe kërkuar përdoruesve të japin çelësin e tyre API dhe fjalëkalimin e tij.

Sapo përdoruesi mashtrohet duke vepruar siç ata i kërkojnë, mashtruesi merr kredencialet e përdoruesit dhe tregton me fondet e përdoruesit tashmë.

Crypto Event

Në situata të tilla, mashtruesit përdorin median sociale për të përhapur informacione të rreme lidhur me një giveway e cila po bëhet nga aktorë të mëdhenj të ekosistemi të kriptomonedhave si bursa apo projekte.

Përdoruesve do tu kërkohet të hapin lidhjen dhe të udhëzohen për të verifikuar adresën e tyre. Për ta bërë këtë duhet të dërgojnë disa BTC ose BNB tek një adresë dhe në këmbim do të marrin 10 herë sasinë e tyre.

Në të njëjtën kohë një uebsajt mashtrues tregon historikun e transaksioneve të fushatës së dhurimit duke mashtruar përdoruesit të mendojnë se gjitha është e vërtetë.

E kundërta është e vërtetë, sapo kriptomonedhat dërgohen, fondet janë të humbura tek mashtruesit dhe nuk ka asnjë shpërblim në këmbim.

Zakonisht mashtruesit mund të përdorin video të vjetra apo deep fake të figurave të famshme për të mashtruar përdoruesit të mendojnë se personi po mbështet këtë event apo promovon fushatën e dhurimit.

Një tregues që zbulon këto skema është se videot kanë komente të rreme. Kjo bëhet me qëllim që përdoruesi të mashtrohet psikologjikisht.

Konkluzioni

Mashtrimet do të vazhdojnë të rriten në hapësirën e decentralizuar të kriptomoendhave dhe është kritike që secili prej nesh të jetë i përgjegjshëm për sigurinë e tij. /PCWorld Albanian